- Cos'è la lista di controllo di conformità Hipaa?

- Che cos'è Hipaa e quali strumenti software puoi utilizzare per garantire la conformità?

- Quali sono le linee guida per la conformità Hipaa?

- Quali sono i 5 passaggi verso la conformità Hipaa?

- Quali sono le 3 regole dell'Hipaa?

- Ciò che è considerato una violazione di Hipaa?

- Come si crea un programma conforme a Hipaa?

- Cosa significa software conforme a Hipaa?

- È un software open source conforme a Hipaa?

- Quali sono le quattro regole principali di Hipaa?

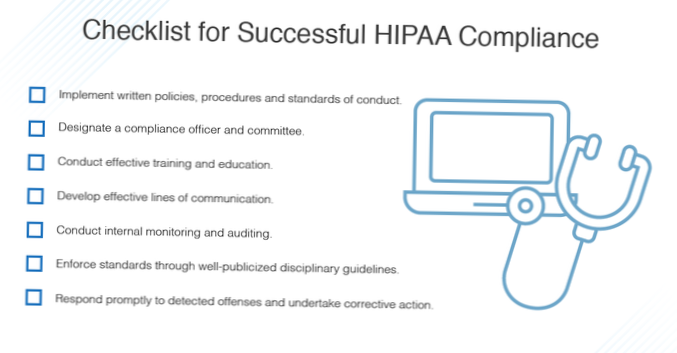

Cos'è la lista di controllo di conformità Hipaa?

Salvaguardie tecniche

| Specifiche di implementazione | Richiesto o indirizzabile |

|---|---|

| Introdurre un meccanismo per autenticare ePHI | Indirizzabile |

| Implementa strumenti per la crittografia e la decrittografia | Indirizzabile |

| Introdurre registri delle attività e controlli di audit | necessario |

| Facilita la disconnessione automatica da PC e dispositivi | Indirizzabile |

Che cos'è Hipaa e quali strumenti software puoi utilizzare per garantire la conformità?

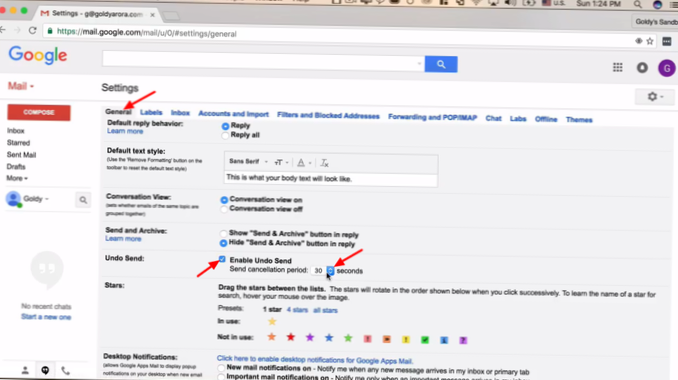

Due strumenti utili per garantire la conformità HIPAA includono il software SIEM (Security Information and Event Management) e il software per i diritti di accesso: Informazioni sulla sicurezza e gestione degli eventi: il software SIEM è uno strumento sofisticato sia per proteggere ePHI che per dimostrare la conformità.

Quali sono le linee guida per la conformità Hipaa?

Regole generali

- Garantire la riservatezza, l'integrità e la disponibilità di tutti gli e-PHI che creano, ricevono, mantengono o trasmettono;

- Identificare e proteggere da minacce ragionevolmente previste alla sicurezza o all'integrità delle informazioni;

- Proteggere da usi o divulgazioni ragionevolmente anticipati e inammissibili; e.

Quali sono i 5 passaggi verso la conformità Hipaa?

5 passaggi per implementare un piano di conformità HIPAA di successo

- Cinque passaggi chiave.

- Passaggio 1: scegli un responsabile della privacy e della sicurezza.

- Fase 2 - Valutazione del rischio.

- Passaggio 3: politiche e procedure sulla privacy e sulla sicurezza.

- Passaggio 4: accordi di società in affari.

- Passaggio 5: formazione dei dipendenti.

- WEBINAR: Passi per la conformità: definizione del piano | 5 febbraio alle 14:00.

Quali sono le 3 regole dell'Hipaa?

I tre componenti della conformità alle regole di sicurezza HIPAA. La protezione dei dati dei pazienti richiede alle organizzazioni sanitarie di applicare le migliori pratiche in tre aree: sicurezza amministrativa, sicurezza fisica e sicurezza tecnica.

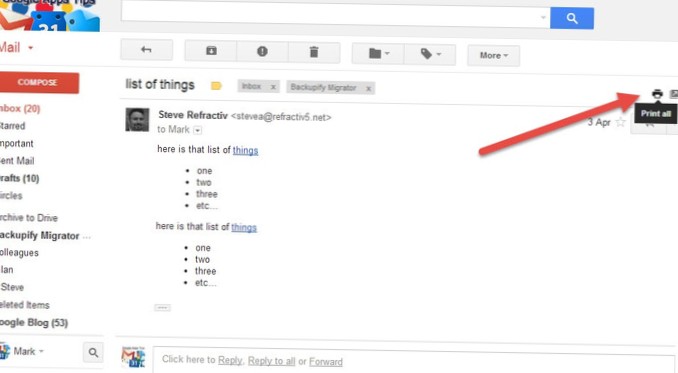

Ciò che è considerato una violazione di Hipaa?

Una violazione HIPAA è un mancato rispetto di qualsiasi aspetto degli standard e delle disposizioni HIPAA dettagliate in dettaglio in 45 CFR Parti 160, 162 e 164. ... Mancata implementazione di misure di salvaguardia per garantire la riservatezza, l'integrità e la disponibilità di PHI. Mancata gestione e monitoraggio dei log di accesso PHI.

Come si crea un programma conforme a Hipaa?

Quali sono i requisiti minimi che rendono il tuo software conforme a HIPAA?

- Crittografia del trasporto. Qualsiasi ePHI (Electronic Protected Health Information) deve essere crittografata prima di essere trasmessa.

- Backup. ...

- Autorizzazione. ...

- Integrità. ...

- Crittografia dell'archiviazione. ...

- Disposizione. ...

- Contratto di società in affari. ...

- Crittografia del trasporto.

Cosa significa software conforme a Hipaa?

Il software conforme a HIPAA è solitamente un'app o un servizio per le organizzazioni sanitarie che include tutte le misure di protezione della privacy e della sicurezza necessarie per soddisfare i requisiti di HIPAA, ad esempio, soluzioni di messaggistica sicura, servizi di hosting e servizi di archiviazione cloud sicuri.

È un software open source conforme a Hipaa?

Ad esempio, l'open source di livello aziendale consente all'open source di rimanere conforme a HIPAA, secondo HITInfrastructure.com. ... “Quando le organizzazioni implementano l'open source, è molto più facile condividere dati e informazioni e integrarli. L'interoperabilità è tutta una questione di open source, che è assolutamente fondamentale nel settore sanitario."

Quali sono le quattro regole principali di Hipaa?

Regole HIPAA & Standard. Le normative HIPAA (Health Insurance Portability and Accountability Act) sono suddivise in diversi standard o regole principali: Regola sulla privacy, Regola di sicurezza, Regola di transazioni e set di codici (TCS), Regola di identificazione univoca, Regola di notifica delle violazioni, Regola finale omnibus e HITECH atto.

Naneedigital

Naneedigital