- Come eseguo il ping di scan con nmap?

- È illegale usare nmap?

- Quali opzioni useresti per impostare nmap in modo da saltare la scoperta dell'host ping?

- Gli hacker usano nmap?

- Come gli hacker utilizzano le porte aperte?

- Cosa sono i comandi Nmap?

- È possibile rilevare le scansioni Nmap?

- Perché la scansione delle porte è pericolosa?

- È illegale eseguire il ping di un indirizzo IP?

- Cos'è la scansione aggressiva in nmap?

- Come diresti a Nmap di scansionare tutte le porte?

- Quale switch Nmap impedirà il ping di una macchina di destinazione?

Come eseguo il ping di scan con nmap?

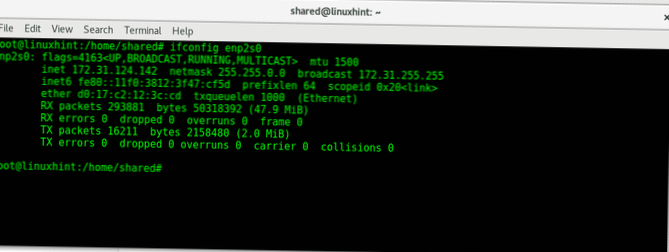

Avvia una scansione ping su un segmento di rete utilizzando il seguente comando:

- #nmap -sn <bersaglio>

- -PS / PA / PU / PY [portlist]: TCP SYN / ACK, UDP o SCTP discovery su determinate porte.

- -PE / PP / PM: echo ICMP, timestamp e netmask request discovery probes.

- -PO [elenco protocolli]: ping protocollo IP.

È illegale usare nmap?

L'utilizzo di Nmap non è esattamente un atto illegale poiché nessuna legge federale negli Stati Uniti vieta esplicitamente la scansione delle porte. Un uso efficace di Nmap può proteggere la rete del sistema dagli intrusi. Tuttavia, la scansione delle porte non approvata per qualsiasi motivo può farti imprigionare, licenziare, squalificare o persino vietare dal tuo ISP.

Quali opzioni useresti per impostare nmap in modo da saltare la scoperta dell'host ping?

Per saltare il rilevamento dell'host e la scansione delle porte, consentendo comunque l'esecuzione di NSE, utilizzare le due opzioni -Pn -sn insieme. Per le macchine su una rete ethernet locale, la scansione ARP verrà comunque eseguita (a meno che non sia specificato --disable-arp-ping o --send-ip) perché Nmap necessita di indirizzi MAC per scansionare ulteriormente gli host di destinazione.

Gli hacker usano nmap?

Nmap può essere utilizzato dagli hacker per ottenere l'accesso a porte non controllate su un sistema. Tutto ciò che un hacker dovrebbe fare per entrare con successo in un sistema mirato sarebbe eseguire Nmap su quel sistema, cercare le vulnerabilità e capire come sfruttarle. Tuttavia, gli hacker non sono le uniche persone che utilizzano la piattaforma software.

Come gli hacker utilizzano le porte aperte?

Gli hacker (o cracker) dannosi ("black hat") utilizzano comunemente software di scansione delle porte per scoprire quali porte sono "aperte" (non filtrate) in un determinato computer e se un servizio effettivo è in ascolto su quella porta. Possono quindi tentare di sfruttare potenziali vulnerabilità in tutti i servizi che trovano.

Cosa sono i comandi Nmap?

Comandi di scansione di base

| Obbiettivo | Comando | Esempio |

|---|---|---|

| Scansiona un singolo target | nmap [destinazione] | nmap 192.168.0.1 |

| Scansiona più target | nmap [target1, target2, ecc | nmap 192.168.0.1 192.168.0.2 |

| Scansiona una serie di host | nmap [intervallo di indirizzi IP] | nmap 192.168.0.1-10 |

| Scansiona un'intera sottorete | nmap [indirizzo ip / cdir] | nmap 192.168.0.1/24 |

È possibile rilevare le scansioni Nmap?

Di solito vengono registrati solo i tipi di scansione che stabiliscono connessioni TCP complete, mentre la scansione SYN di Nmap predefinita si intrufola. ... Le scansioni intrusive, in particolare quelle che utilizzano il rilevamento della versione di Nmap, possono spesso essere rilevate in questo modo. Ma solo se gli amministratori leggono effettivamente i log di sistema regolarmente.

Perché la scansione delle porte è pericolosa?

Quanto sono pericolose le scansioni delle porte? Una scansione delle porte può aiutare un utente malintenzionato a trovare un punto debole per attaccare e penetrare in un sistema informatico. ... Solo perché hai trovato una porta aperta non significa che puoi attaccarla. Tuttavia, una volta trovata una porta aperta che esegue un servizio di ascolto, è possibile analizzarla per individuare eventuali vulnerabilità.

È illegale eseguire il ping di un indirizzo IP?

Invia alcuni milioni di ping da tutto Internet allo stesso indirizzo IP di Google, beh, questo è un attacco di negazione del servizio. Non funzionerà su Google, ma è illegale in molte parti del mondo e probabilmente causerà alcuni problemi a tutti gli ISP che attraversa.

Cos'è la scansione aggressiva in nmap?

Scansione aggressiva

Nmap ha una modalità aggressiva che consente il rilevamento del sistema operativo, il rilevamento della versione, la scansione degli script e il traceroute. È possibile utilizzare l'argomento -A per eseguire una scansione aggressiva.

Come diresti a Nmap di scansionare tutte le porte?

Per iniziare, scarica e installa Nmap dal file nmap.org e quindi avviare un prompt dei comandi. Digitando nmap [hostname] o nmap [ip_address] avvierà una scansione predefinita. Una scansione predefinita utilizza 1000 porte TCP comuni e ha la funzione Host Discovery abilitata. Host Discovery esegue un controllo per vedere se l'host è in linea.

Quale switch Nmap impedirà il ping di una macchina di destinazione?

Per impostazione predefinita, Nmap esegue solo sondaggi pesanti come scansioni delle porte, rilevamento della versione o rilevamento del sistema operativo contro gli host rilevati. Per cambiare questo comportamento, usiamo l'opzione -Pn (nessuna opzione ping). Con questa opzione, nmap continua a svolgere la sua funzione, come se l'host fosse attivo.

Naneedigital

Naneedigital